全球恶意广告活动被微软捣毁:GitHub仓库成攻击跳板,近百万设备受威胁

全球恶意广告活动被微软捣毁:GitHub仓库成攻击跳板,近百万设备受威胁

3月8日消息,科技媒体 bleepingcomputer 昨日(3月7日)发布博文,报道称微软成功捣毁了一批用于大规模投放恶意广告活动的 GitHub 仓库,这些活动已影响全球近百万台设备。微软威胁分析师于 2024年12月初发现了这些攻击,观察到多台设备从 GitHub 仓库下载恶意软件,随后在受感染系统上部署了一系列其他恶意载荷。

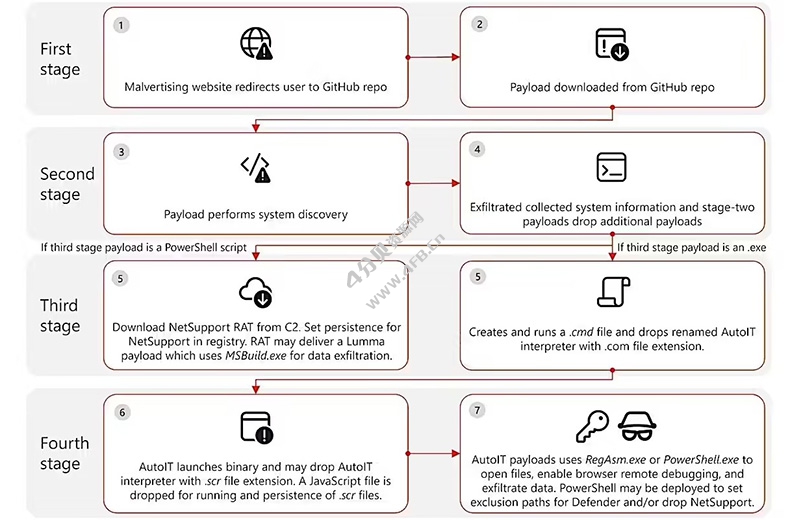

微软随后发现此类攻击共分为 4 个阶段,第一阶段中,攻击者将广告注入非法盗版流媒体网站的视频中,将潜在受害者重定向至其控制的恶意 GitHub 仓库。流媒体网站通过电影帧嵌入恶意广告重定向器,从中获取按点击或按观看付费的收入。4分贝附上图片如下:

这些重定向器通过一至两个额外的恶意重定向器,最终将流量导向恶意网站或技术支持诈骗网站,再进一步重定向至 GitHub。

恶意软件设计用于执行系统发现,收集详细系统信息(如内存大小、显卡详情、屏幕分辨率、操作系统和用户路径),并在部署第二阶段载荷时窃取数据。

第三阶段的 PowerShell 脚本从命令控制服务器下载 NetSupport 远程访问木马(RAT),并在注册表中建立持久性。执行后,恶意软件还可部署 Lumma 信息窃取程序和开源 Doenerium 窃取程序,窃取用户数据和浏览器凭证。

如果第三阶段载荷是可执行文件,它会创建并运行 CMD 文件,同时释放一个重命名的 AutoIt 解释器。AutoIt 组件随后启动二进制文件,并可能释放另一个版本的 AutoIt 解释器。

AutoIt 载荷使用 RegAsm 或 PowerShell 打开文件,启用远程浏览器调试,并窃取更多信息,在某些情况下,PowerShell 还用于配置 Windows Defender 的排除路径或释放更多 NetSupport 载荷。

GitHub 是此次活动中托管第一阶段载荷的主要平台,但微软威胁情报团队还观察到 Dropbox 和 Discord 上也托管了部分载荷。

此次攻击活动被命名为“Storm-0408”,涉及多个与远程访问或信息窃取恶意软件相关的威胁行为者,他们通过钓鱼、搜索引擎优化(SEO)或恶意广告活动分发恶意载荷。

免责声明:

本站提供的一切内容信息、软件、教程、影音仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负。本站信息来自网络收集整理,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。如果您喜欢该程序和内容,请支持正版,购买注册,得到更好的正版服务。我们非常重视版权问题,如有侵权请邮件与我们联系处理。敬请谅解!

上一篇:央视曝光网络直播间“坑老”陷阱:老人被骗花光积蓄、背负高额债务

下一篇:返回列表

直接填图片链接地址 或 到免费图床网站上传后,复制粘贴图片链接到这里。